Artık hepimizin yakından bildiği fidye yazılımları, her geçen gün çok daha fazla insanı etkilemekte ve daha fazla iş/maddi kayba yol açmaktadır.Dünya üzerinde insanları etkileyen 30'dan fazla Locker bulunmaktadır. Bunlar genel olarak aynı işlemi yapsa da çalışma prensipleri ve yöntemleri farklıdır.Bu yazılımlardan korunmaya yönelik çeşitli araçlar/yazılımlar bulunsa da, kesin bir koruma iddiası şu aşamada çok mümkün görünmüyor. Bahse konu koruma yazılımlarının dışında, bilgisayarlarınızda veya ağınızda aşağıdaki işlemleri uygularsanız ciddi sayılabilecek bir korunma sağlamış olursunuz.

Nedir bu araçlar?

1-Belli klasörler veya yollardan belirli dosyaların çalışmasının yerel grup ilkeleri ile engellenmesi2- Önemli bir yedek rutini olan gölge kopyaların ( shadow copy ) korunması ve etkinleştirilmesi

1- Yerel Grup İlkesi (Group Policy ) ile zararlı yazılımların engellenmesi :

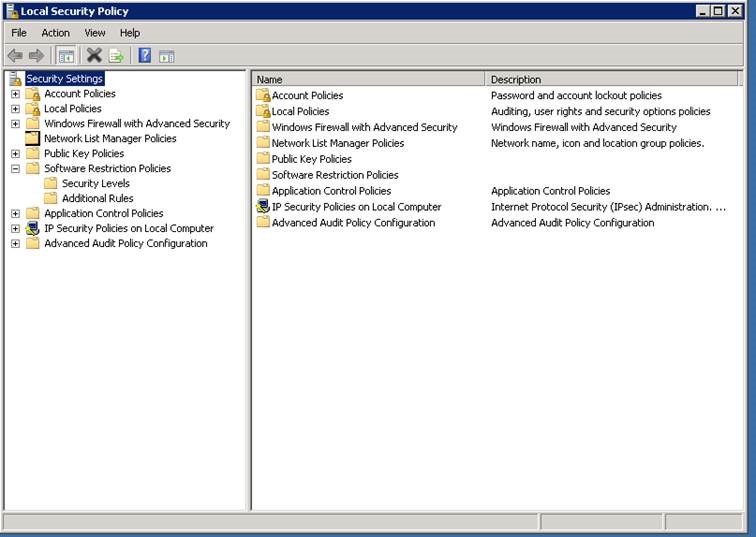

Yazılım Kısıtlama ilkesinin kullanılması ( Software Restriction Policy ) Software Restriction Policy kullanımıyla ilgili genel makaleye şu adresten ulaşabilirsiniz. Biz bu makalede yalnızca kripto yazılımlarını engellemeye yönelik çalışmalar yapacağız.İlgili makale :

http://www.cozumpark.com/blogs/windows_server/archive/2008/04/28/software-restriction-policy.aspx

Yerel Grup Ilkesini (Group Policy) kullanmak için Pro seviyesinde bir işletim sistemi kullanıyor olmanız gerekir. 64 ya da 32bit seçeneği bu anlamda bir sorun teşkil etmez.Yazılım Kısıtlama İlkesine başlat

à

gpedit.msc yazarak kolayca erişebilirsiniz.Software Restriction Policy; yukarıda da değindiğimiz gibi çeşitli yazılımların çalışmasını engellemeye yönelik kurallar oluşturmamıza yarayan bir politika şablonudur.

Kripto yazılımları genel olarak; mail ile ya da web'ten indirdiğinizde kendisini %appdata% ya da %temp% altına kopyalayarak buradan çalışmaya başlar. TorrentLocker v3'te bu durum değişmiş ve Windows kök klasöründen çalışmaktadır. Ama diğer kripto yazılımlarının geneli bu ana klasörlerden çalışmaktadır. Öncelikle bu klasörlerden *.exe çalışmasını engellemeye çalışacağız.

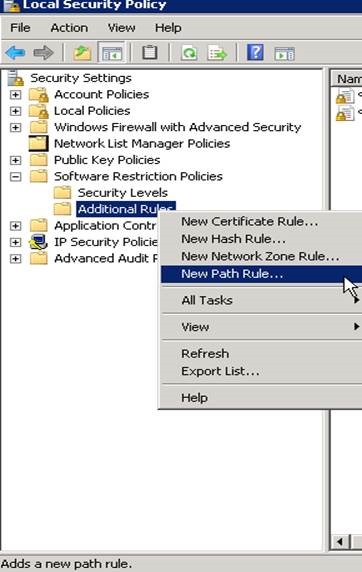

New Path Rule : New Path Rule diyerek *.exe çalışmasını istemediğimiz yolları belirliyoruz.

Aşağıdaki ekranda da göreceğiniz üzere;

Path :

*.exe çalışmasını istemediğimiz klasörün yolu

Security Level :

Disallowed

Desciption :

Kuralı tanımlayan açıklayıcı bir metin

Aşağıda kripto yazılımını engellemeye yönelik dizinlerin yolları verilmiştir. Yukarıdaki örneğe göre aşağıdaki yolların yasaklanmasını sağlayabilirsiniz.

Kural listesini indirmek için aşağıdaki linki ziyaret edebilirsiniz :

http://mehmetyayla.com/download/rule_list.txt

2. Gölge Kopyaların ( Shadow Copy ) Etkinleştirilmesi ve korunması:

Shadow Copy;

Windows 2003 ile gelen yeni bir veri kurtarma aracıdır. Shadow copy sayesinde zaman içerisinde değişime uğramış ya da silinmiş mevcut dosya ve klasörlerin eski versiyonlarına geri dönüş yapmak mümkündür. Klasörlerin gölge kopyalarının görülebilmesi için bilgisayarınızda shadow copy aktif olmalıdır. Shadow copy XP'de ön tanımlı olarak gelmez, diğer işletim sistemleri için sadece sistem sürücüsü ön tanımlı olarak gelir.

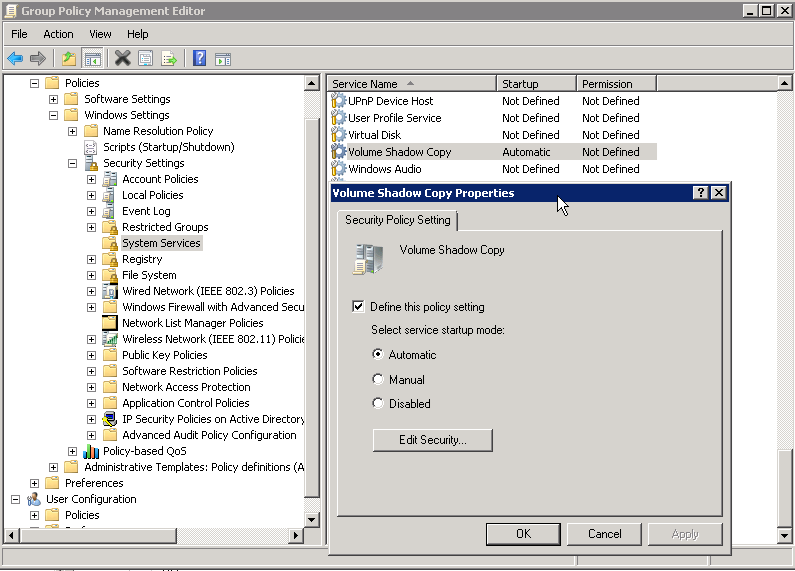

Shadow Copy ( gölge kopya ) özelliğini yine group policy ile açmak için aşağıdaki resmi inceleyiniz. Bu politikayı ağ ortamından dağıtabileceğiniz gibi, yerel politika olarakta uygulayabilirsiniz.İlgili ilkeyi uygulamak için öncelikle aşağıdaki resimde görünen düğümden aktif hale getiriniz.

Daha sonra aşağıdaki düğümü kullanarak özellik tanımı yapınız. Eğer durum (state);

not configured (ayarlanmamış ) olarak tanımlanmışsa disable ( etkin değil ) anlamını taşır, yine de aşağıdaki ayarları disable ( etkin değil ) olarak işaretleyebilirsiniz.

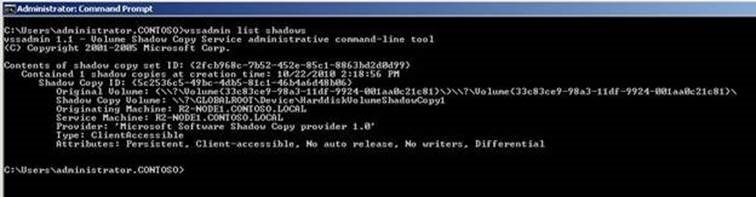

3. Vssadmin aracının ismini değiştirmek :

Vssadmin

; gölge kopyaları yönetmeye yarayan aracın adıdır. Kripto yazılımlarının rutinlerinden biri de vssadmin aracını kullanarak tüm gölge kopyaları silmesidir.Kripto yazılımı rutin işlevi :

vssadmin.exe Delete Shadows /All /Quievssadmin.exe aracı %WinDir%\system32\vssadmin.exe dizini altından çalışır. Not:

Vssadmin.exe ismi değiştirilirse vssadmin yonetim konsolu veya shadow explorer çalışmaz. Bu iki uygulamaya tekrar erişmek için system32 dizininin altından uygulamanın adı tekrar değiştirilmeli.

Bu aracın ismini değiştirmek kripto yazılımının gölge yedekleri silmesini engelleyecek zira rutini doğru çalışmayacaktır. vssadmin aracının ismini değiştirmeyi aşağıdaki kodları bat dosyalarına çevirerek yapabileceğiniz gibi, yine aşağıda linkini verdiğim dosyayı indirip açarak ve çift tıklayarak uygulayabilirsiniz.Örnek kod:Not : vssadmin aracının sonuna zaman kodunu atıyor.

@echo off

REM We are redirecting the output of the commands and any errors to NUL.

REM If you would like to see the output, then remove the 2>NUL from the end of the commands.

REM Check if vssadmin.exe exists. If not, abort the script

if NOT exist %WinDir%\system32\vssadmin.exe (

echo.

echo.%WinDir%\system32\vssadmin.exe does not exist!

echo.

echo Script Aborting!

echo.

PAUSE

goto:eof

)

REM Check if the script was started with Administrator privileges.

REM Method from http://stackoverflow.com/questions/4051883/batch-script-how-to-check-for-admin-rights

net session >nul 2>&1

if %errorLevel% NEQ 0 (

echo.

echo You do not have the required Administrator privileges.

echo.

echo Please run the script again as an Administrator.

echo.

echo Script Aborting!

echo.

PAUSE

goto:eof

)

REM We need to give the Administrators ownership before we can change permissions on the file

takeown /F %WinDir%\system32\vssadmin.exe /A >nul 2>&1

REM Give Administrators the Change permissions for the file

CACLS %WinDir%\system32\vssadmin.exe /E /G "Administrators":C >nul 2>&1

REM Generate the name we are going to use when rename vssadmin.exe

REM This filename will be based off of the date and time.

REM http://blogs.msdn.com/b/myocom/archive/2005/06/03/so-what-the-heck-just-happened-there.aspx

for /f "delims=/ tokens=1-3" %%a in ("%DATE:~4%") do (

for /f "delims=:. tokens=1-4" %%m in ("%TIME: =0%") do (

set RenFile=vssadmin.exe-%%c-%%b-%%a-%%m%%n%%o%%p

)

)

REM Rename vssadmin.exe to the filename in the RenFile variable

ren %WinDir%\system32\vssadmin.exe %RenFile% >nul 2>&1

REM Check if the task was completed successfully

if exist %WinDir%\system32\%RenFile% (

echo.

echo vssadmin.exe has been successfully renamed

echo to %WinDir%\system32\%RenFile%.

pause

) else (

echo.

echo There was a problem renaming vssadmin.exe

echo to %WinDir%\system32\%RenFile%.

echo.

pause

)

:END

İlgili bat dosyasını indirme linki :

http://www.cozumpark.com/files/folders/yuklemeler/entry485580.aspx

Bu tarz tatsız durumlarla hiç karşı karşıya kalmamanız dileğiyle.Not : Yukarıda anlatılan yol ve yöntemler %100 koruma garantisi vermemektedir. İlgili korunma yöntemlerini uyguladıktan sonra dahi, kripto yazılımlarından göreceğiniz zarardan ötürü sorumluluk tamamen size aittir. %100 koruma garantisi ancak sağlıklı ve düzenli yedekle sağlanabilir.